Россияне постят фото, а ВСУ их бомбят: как работает разведка на основе открытых данных

OSINT помогает уничтожать ВС РФ и ЧВК "Вагнера", очищать города от мин, но стоит ли привлекать к "разведке в онлайне" мирных жителей?..

Группа "Вагнера" была задействована в Крыму, Центральной Азии и Ливии. А с марта 2022 года, по данным британской разведки, силы ЧВК были использованы в ходе вторжения ВС РФ на территорию Украины. Несмотря на имидж "неустрашимых" и "неуловимых", ВСУ удается справляться с этими врагами благодаря открытым данным.

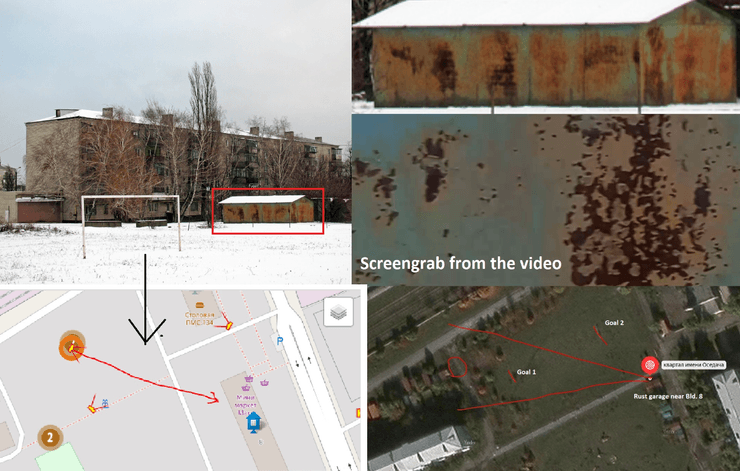

Известно, что в начале августа 2022 года база "Вагнера" подверглась атаке в городе Попасная. Информацию "слил", сам того не желая, российский журналист, поделившийся фотографиями в Telegram. Украинские силы, располагавшие этими данными, применили вооружение и попали точно в цель, пишет wired.com. Американское издание называет этот удар одним из самых мощных из тех, которые были нанесены после получения разведданных из открытых источников.

Что такое разведка по открытым источникам

Аналитики и журналисты-расследователи годами разрабатывали и оттачивали методы ведения расследований из открытых источников (OSINT), когда собираются данные в мессенджерах, социальных сетях, на видеоплатформах, форумах, чатах, изучаются спутниковые снимки и пр. Таким образом из мелких деталей, как паззл, собирается единая картина. Именно благодаря OSINT удалось доказать причастность России к крушению борта MH17.

В ходе вторжения войск России в Украину OSINT играет большую роль и, в некотором роде, меняет (или корректирует) правила ведения войны, пишет СМИ. Так, благодаря спутниковым снимкам удалось установить количество российского вооружения, расположенного около украинских границ, удалось отследить передвижения российских войск, идентифицировать военнослужащих, которые мародерили, убивали мирных граждан и издевались над военнопленными.

Джек Макдональд, преподаватель из Королевского колледжа Лондона, специализирующийся на конфиденциальности данных, в разговоре с медиа подчеркнул также важность и уникальность такого нововведения, как "є-Ворог", — функции госсервиса "Дія", дающего возможность украинцам сообщать командованию ВСУ о передвижении российской военной техники и личного состава.

Как OSINT помогает ВСУ

Когда дело доходит до военных атак на основе разведданных из открытых источников (тот же случай с "Вагнером"), маловероятно, что военные полагаются только на них, — необходимо железное подтверждение. Министерство обороны Украины не ответило на вопросы СМИ о том, как именно ВСУ используют OSINT, однако недавно ведомство все же показало пример, опубликовав в Сети фото, на котором российский турист позировал на фоне российских систем ПВО (естественно, и это фото стало наводкой).

По словам Мэгги Смит, доцента Военной академии в Вест-Пойнте, OSINT может "указать вам на те места, где происходит какая-то активность, после чего можно сосредоточиться на этих местах, направив туда разведывательные ресурсы и получить больше деталей".

Все, что размещено в Интернете, может быть использовано вооруженными силами для планирования операций.

"Командиры не должны забывать, что в, где бы не находились солдаты, о них есть данные в Сети", — говорит Смит. "Сигналы, излучаемые сотовыми телефонами, могут быть запеленгованы противником, а ваша геолокация — раскрыта. Любая фотография, размещенная кем-либо из солдат, или их близких, вероятно, может быть использована для определения местонахождения всей группы".

Проблема работы с данными из открытых источников для разведки

По мнению Макдональда, данные должны быть не только точны и подтверждены, но и должны передаваться по защищенным каналам, хранящим не только их конфиденциальность, но и приватность отправителей. Ученый полагает, что если граждане отправят "секретную", стратегически важную информацию, это может сделать их целями для противника, что, в свою очередь, небезопасно. А еще такой подход размывает грань между гражданскими и военными.

OSINT также используется в Украине для устранения последствий боевых действий. Андро Мэтьюсон, научный сотрудник HALO Trust, использует данные из открытых источников, чтобы помочь обезвредить наземные мины и понять, какое оружие используется российскими войсками. В основном он полагается на сообщения в социальных сетях, а также на фото, сделанные местными жителями, на которых запечатлена горящая техника (авто или тракторы), воронки от ударов, повреждения зданий.

"Наш анализ помогает планировать операции "очистки", информировать население и вести с ним просветительскую работу", — говорит Мэтьюсон.