Росіяни постять фото, а ЗСУ їх бомбять: як працює розвідка на основі відкритих даних

OSINT допомагає знищувати ЗС РФ та ПВК "Вагнера", очищати міста від мін, але чи варто залучати до "розвідки в онлайні" мирних жителів?

Група "Вагнера" залучили у Криму, Центральній Азії та Лівії. А з березня 2022 року, за даними британської розвідки, сили ПВК використали під час вторгнення ЗС РФ на територію України. Попри імідж "безстрашних" та "невловимих", ЗСУ вдається справлятися з цими ворогами завдяки відкритим даним.

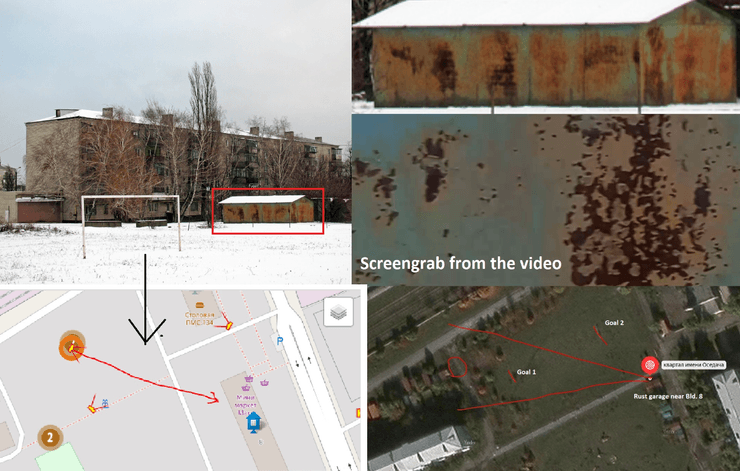

Відомо, що на початку серпня 2022 року база "Вагнера" зазнала атаки в місті Попасна. Інформацію "злив", сам того не бажаючи, російський журналіст, який поділився фотографіями в Telegram. Українські сили, які мали ці дані, застосували озброєння і влучили точно в ціль, пише wired.com. Американське видання називає цей удар одним із найпотужніших із тих, які нанесли після отримання розвідданих з відкритих джерел.

Що таке розвідка з відкритих джерел

Аналітики та журналісти-розслідувачі роками розробляли та відточували методи ведення розслідувань з відкритих джерел (OSINT), коли збираються дані в месенджерах, соціальних мережах, на відеоплатформах, форумах, чатах, вивчаються супутникові знімки та ін. Так, з дрібних деталей, як пазл, збирається єдина картина. Саме завдяки OSINT вдалося довести причетність Росії до аварії борту MH17.

Під час вторгнення військ Росії в Україну OSINT відіграє велику роль і, певною мірою, змінює (або коригує) правила ведення війни, пише ЗМІ. Так, завдяки супутниковим знімкам вдалося встановити кількість російського озброєння, розташованого біля українських кордонів, вдалося відстежити пересування російських військ, ідентифікувати військовослужбовців, які мародерили, вбивали мирних громадян та знущалися з військовополонених.

Джек Макдональд, викладач з Королівського коледжу Лондона, який спеціалізується на конфіденційності даних, у розмові з медіа підкреслив також важливість і унікальність такого нововведення, як "є-Ворог", — функції держсервісу "Дія", що дає можливість українцям повідомляти командування ЗСУ про пересування техніки та особового складу.

Як OSINT допомагає ЗСУ

Коли справа доходить до військових атак на основі розвідданих з відкритих джерел (той самий випадок з "Вагнером"), малоймовірно, що військові покладаються тільки на них, — необхідне залізне підтвердження. Міністерство оборони України не відповіло на питання ЗМІ про те, як саме ЗСУ використовують OSINT, проте нещодавно відомство все ж таки показало приклад, опублікувавши в мережі фото, на якому російський турист позував на тлі російських систем ППО (звісно, і це фото стало наведенням).

За словами Меггі Сміт, доцентки Військової академії у Вест-Пойнті, OSINT може "вказати вам на ті місця, де відбувається якась активність, після чого можна зосередитись на цих місцях, направивши туди розвідувальні ресурси та отримати більше деталей".

Все, що розміщено в інтернеті, збройні сили можуть використати для планування операцій.

"Командири не повинні забувати, де б не знаходилися солдати, про них є дані в мережі", — говорить Сміт. "Сигнали, що випромінюються мобільними телефонами, противник може запеленгувати, а вашу геолокацію — розкрити. Будь-яку фотографію, розміщену кимось із солдатів, або їх близьких, ймовірно, можуть використати для визначення місцезнаходження всієї групи".

Проблема роботи з даними з відкритих джерел для розвідки

На думку Макдональда, дані мають бути не тільки точними та підтвердженими, але й повинні передаватися захищеними каналами, що зберігають не лише їхню конфіденційність, а й приватність відправників. Вчений вважає, що якщо громадяни надішлють "секретну", стратегічно важливу інформацію, це може зробити їх цілями для супротивника, що, зі свого боку, є небезпечним. А ще такий підхід розмиває межу між цивільними та військовими.

OSINT також використовується в Україні для усунення наслідків бойових дій. Андро Метьюсон, науковий співробітник HALO Trust, використовує дані з відкритих джерел, щоб допомогти знешкодити наземні міни та зрозуміти, яку зброю використовують російські війська. Здебільшого він покладається на повідомлення в соціальних мережах, а також на фото, зроблені місцевими жителями, на яких зображена техніка у вогні (авто або трактори), вирви від ударів, пошкодження будівель.

"Наш аналіз допомагає планувати операції "очищення", інформувати населення та вести з ним просвітницьку роботу", — каже Метьюсон.