Хакери намагаються звинуватити ССО ЗСУ в атаці на сайти відомств 14 січня, — Держспецзв'язок

Викуп пропонували відправляти на рахунок, який пов'язують із українськими військовими. Адреса перебуває у відкритому доступі з 2019 року та могла бути скопійована будь-ким.

Російські хакери спробували звинуватити Сили спеціальних операцій України в кібератаці на українські урядові сайти, що відбулася 13-14 січня 2022 року. Результати дослідження представили на сайті Державної служби спеціального зв'язку та захисту інформації.

Урядова команда CERT-UA вивчила шкідливу програму WhisperKill, яку хакери використали для кібератаки на українські державні сайти в ніч проти 14 січня. ПЗ шифрує файли, перезаписуючи їхній зміст послідовністю символів розміром 1 МБ, у своїй AES-ключ не зберігається, що робить відновлення неможливим. У той же час програма видає себе за вірус-шифрувальник і пропонує повернути дані в обмін на викуп.

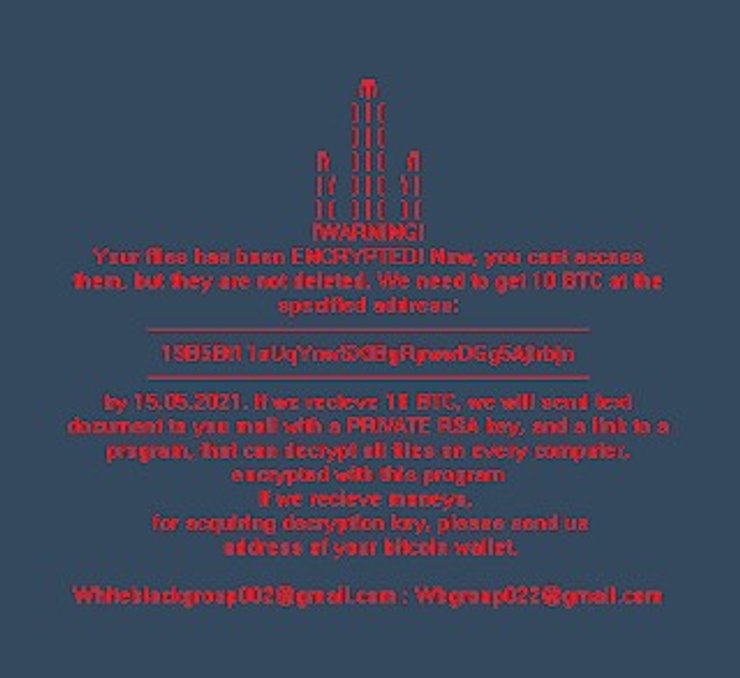

Повідомлення містить зображення тризубця, дві електронні адреси Whiteblackgroup002@gmail.com і Wbgroup022@gmail.com, а також адресу Bitcoin-гаманця для відправки грошей (19b5Bt11oUqYnwSXfBgRpwwDGg5Ajirbjn). Як приклад CERT-UA показала оголошення, на якому зловмисники вимагали викуп у розмірі 10 біткоїнів, що за курсом на ранок 27 січня становить понад $360 тисяч.

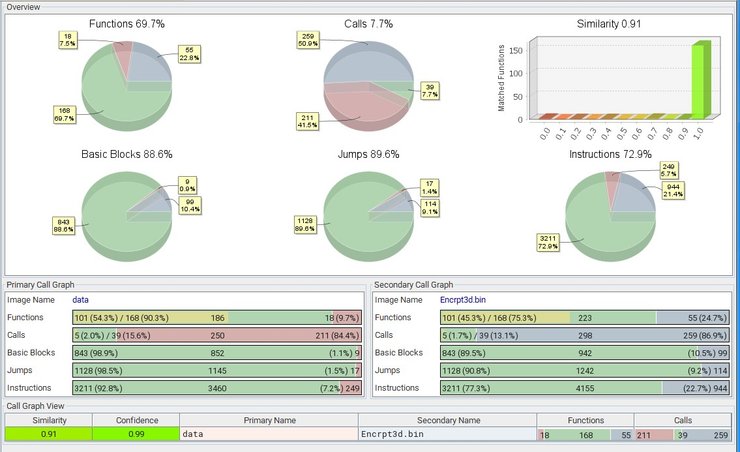

Спеціалісти проаналізували критерії компілятора, програми, що перекладає текст мовою програмування в набір машинних кодів, розширення файлів, функцій WhisperKill і зробили висновок, що вірус більш ніж на 80% збігається з Encrpt3d Ransomware, також відомим під назвою WhiteBlackCrypt Ransom — її активність зафіксували у березні 2021 року.

"Згадана шкідлива програма також є "фейковим" шифрувальником", — наголосив Держспецзв'язок.

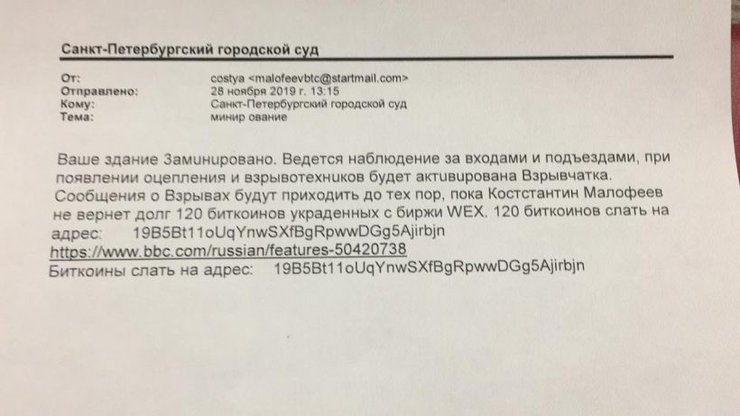

При дослідженні відкритих джерел CERT-UA виявив дві публікації, які з'явилися в телеграм-каналі T.Hunter (@tomhunter) 5 січня та 18 січня 2022 року — обидві стосуються хвилі так званого "віртуального мінування", яка почалася в Росії наприкінці листопада 2019 року. За даними Держспецзв'язку, невідомий анонімно повідомляв про замінування будівель із метою повернення 120 біткоїнів російським олігархом Костянтином Малофєєвим, який причетний до їхнього викрадення в межах історії з криптобіржею WEX. Є також інформація, що на початку 2022 року українські організації отримали листи від імені того самого мінера із закликом атакувати Росію.

Телеграм-канал пов'язує хакерське угруповання Encrpt3d з українськими Силами спеціальних операцій, а саме з 83-м центром інформаційно-психологічних операцій. Кіберексперти звернули увагу, що повідомлення про викуп програми WhiteBlackCrypt у 2021 році й електронні листи "мінера" за 2019 рік містять однакову адресу криптовалютного гаманця. Останній перебував у відкритому доступі як мінімум із 2019 року, тому його міг вказати будь-хто. Як вважає Держспецзв'язок, хакери спеціально використовували WhisperKill, схожий на WhiteBlackCrypt, для провокації, а також щоб звинуватити Україну в кібератаці на держсайти 13-14 січня.

"Враховуючи антиросійську діяльність мінера-вимагача, невстановлені особи в першому кварталі 2021 року вирішують створити фейковий вірус-вимагач WhiteBlackCrypt/Encrpt3d і не вигадують нічого кращого, ніж відзначити в ньому Bitcoin-гаманець мінера-вимагача дворічної давності (складно уявити, двох років гаманців для отримання викупу) і ransom note із тризубом, невміло натякаючи на причетність України", — заявив Держспецзв'язок.

У ніч із 13 на 14 січня хакери зламали близько 70 українських державних вебсайтів. У Держспецзв'язку запевнили, що контент залишився неушкодженим, проте деякі ресурси довелося тимчасово відключити.

Раніше фахівці CERT-UA з'ясували інструменти та цілі хакерів, які здійснили кібератаку на урядові сайти України 13-14 січня. Зловмисники прагнули вивести з ладу українські системи зв'язку та знищити дані на жорстких дисках.