Хакеры пытаются обвинить ССО ВСУ в атаке на сайты ведомств 14 января, - Госспецсвязь

Выкуп предлагали отправлять на cчет, который связывают украинскими военными. Адрес находится в открытом доступе с 2019 года, и мог быть скопирован кем-угодно.

Российские хакеры попытались обвинить Силы специальных операций Украины в кибератаке на украинские правительственные сайты, которая состоялась 13-14 января 2022 года. Результаты исследования представили на сайте Государственной службы специальной связи и защиты информации.

Правительственная команда CERT-UA изучили вредоносную программу WhisperKill, которую хакеры использовали для кибератаки на украинские государственные сайты в ночь на 14 января. ПО шифрует файлы, перезаписывая их содержание последовательностью символов размером 1 МБ, при этом AES-ключ не сохраняется, что фактически делает восстановление невозможным. В то же время, программа выдает себя за вирус-шифровальщик и предлагает вернуть данные в обмен на выкуп.

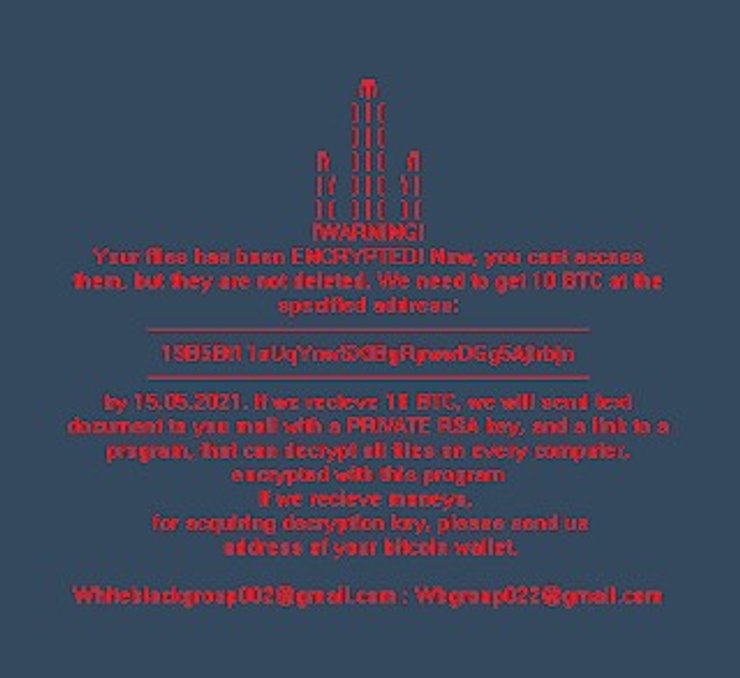

Сообщение содержит изображение трезубца, два электронных адреса Whiteblackgroup002@gmail.com и Wbgroup022@gmail.com, а также адрес Bitcoin-кошелька для отправки денег (19b5Bt11oUqYnwSXfBgRpwwDGg5Ajirbjn). В качестве примера CERT-UA показала объявление, на котором злоумышленники потребовали выкуп в размере 10 биткоинов, что по курсу на утро 27 января составляет более $360 тысяч.

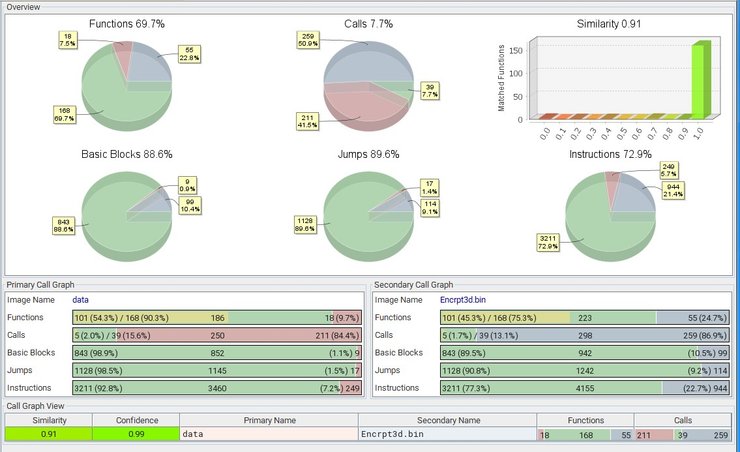

Cпециалисты проанализировали критерии компилятора, программы, переводящей текст на языке программирования в набор машинных кодов, расширения файлов, функций WhisperKill и заключили, что вирус более чем на 80% совпадает с Encrpt3d Ransomware, также известным под названием WhiteBlackCrypt Ransom — ее активность зафиксировали в марте 2021 года.

"Упомянутая вредоносная программа также является "фейковым" шифровщиком", — подчеркнула Госспецсвязь.

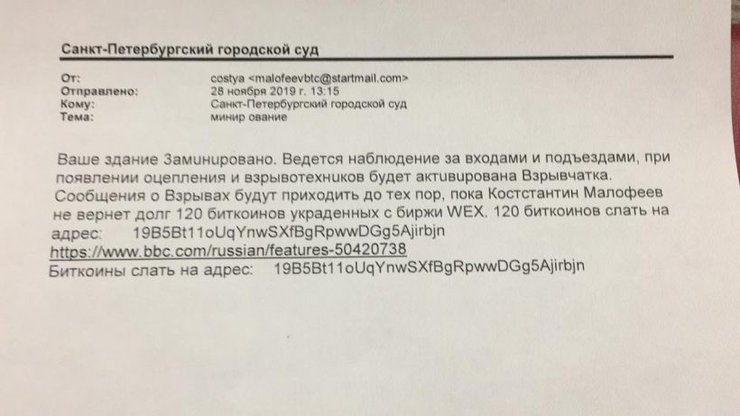

При исследовании открытых источников CERT-UA обнаружило две публикации, которые появились в телеграмм-канале T.Hunter (@tomhunter) 5 января и 18 января 2022 года — обе касаются волны так называемого "виртуального минирования", которая началась в России в конце ноября 2019 года. По данным Госспецсвязи, неизвестный анонимно сообщал о минировании зданий с целью возвращения 120 биткоинов российским олигархом Константином Малофеевым, который причастен к их похищению в рамках истории с криптобиржей WEX. Есть также информация, что в начале 2022 года украинские организации получили письма от лица того самого минера с призывом атаковать Россию.

Телеграм-канал связывает хакерскую группировку Encrpt3d с украинскими Силами специальных операций, а конкретно с 83-м центром информационно-психологических операций. Киберэксперты обратили внимание, что сообщение о выкупе программы WhiteBlackCrypt в 2021 году и электронные письма "минера" за 2019 год содержат одинаковый адрес криптовалютного кошелька. Последний находился в открытом доступе как минимум с 2019 года, поэтому его мог указать кто угодно. Как считает Госспецсвязь, хакеры умышленно использовали WhisperKill, похожий на WhiteBlackCrypt, для провокации, а также чтобы обвинить Украину в кибератаке на госсайты 13-14 января.

"Учитывая антироссийскую деятельность минера-вымогателя, неустановленные лица в первом квартале 2021 года решают создать фейковый вирус-вымогатель WhiteBlackCrypt/Encrpt3d и не придумывают ничего лучшего, чем отметить в нем Bitcoin-кошелек минера-вымогателя двухлетней давности (сложно представить, двух лет не меняли кошельков для получения выкупа) и ransom note с трезубцем, неумело намекая на причастность Украины", — заявила Госспецсвязь.

В ночь с 13 на 14 января хакеры взломали около 70 украинских государственных веб-сайтов. В Госспецсвязи заверили, что контент остался неповрежденным, однако некоторые ресурсы пришлось временно отключить.

Ранее специалисты CERT-UA выяснили инструменты и цели хакеров, которые осуществили кибератаку на правительственные сайты Украины 13-14 января. Злоумышленники стремились вывести из строя украинские системы связи и уничтожить данные на жестких дисках.