Хакери активно атакують українські сайти: CERT-UA розкрила ознаки загрози

Зловмисники маскують шкідливе ПЗ інструкцією захисту при артилерійських обстрілах, а при запуску отримують віддалений доступ до комп'ютера.

Урядова команда реагування на надзвичайні комп'ютерні події України (CERT-UA) виявила шкідливий файл, за допомогою якого ворожі хакери атакували українські державні онлайн-ресурси. Подробиці фахівці опублікували на офіційному сайті.

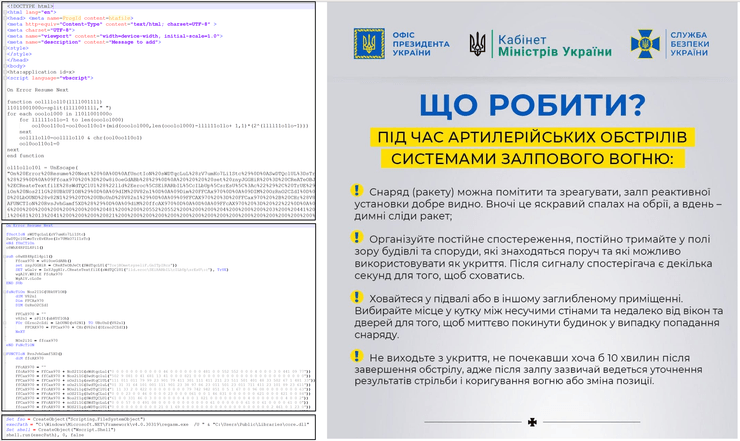

Вони виявили файл під назвою "довідка.zip" ("справка.zip"), який містить файл контекстної довідки Microsoft (Compiled HTML Help або скорочено CHM) "dovidka.chm". В останній вбудовано зображення-приманка у вигляді інструкції про порядок дій під час артилерійського обстрілу, а також HTA-файл (розширення для роботи з HTML) зі шкідливим програмним кодом, написаним мовою VBScript.

Як пише CERT-UA, при виконанні останнього на комп'ютері створюється і запускається дропер "ignit.vbs" — програма, яка забезпечує запуск іншого шкідливого ПЗ, у цьому випадку декодування .NET-лоадеру "core.dll" та файлів "desktop.ini" (файл "core.dll" запускається за допомогою regasm .exe) та "Windows Prefetch.lNk", що забезпечує запуск раніше згаданого "desktop.ini" за допомогою wscript.exe. Зрештою "вірус" запускає шкідливу програму MicroBackdoor, яка надає прихований доступ до комп'ютера.

"Зауважимо, що дати компіляції бекдору та лоадеру – 28.01.2022 та 31.01.2022, відповідно; крім того, домен, який використовується сервером управління, створено 12.01.2022. Варто додати, що крім стандартних команд ("id", "info", "ping", "exit", "upd", "uninst", "exec", "shell", "flist", "fget", "fput"), у цій версії бекдору додатково реалізована команда "screenshot", — заявляє CERT-UA.

Урядова команда пов'язує поширення шкідливого програмного забезпечення з групою хакерів UAC-0051, також відомою як unc1151. Державна служба спеціального зв'язку та захисту інформації в Telegram-каналі порекомендувала українцям у разі виявлення такого файлу ізолювати комп'ютери та звернутися за консультацією до представників CERT-UA.

Індикатори компрометації комп'ютера:

Файли:

- e34d6387d3ab063b0d926ac1fca8c4c4 довідка.zip

- 2556a9e1d5e9874171f51620e5c5e09a dovidka.chm

- bc6932a0479045b2e60896567a37a36c file.htm

- bd65d0d59f6127b28f0af8a7f2619588 ignit.vbs

- fb418bb5bd3e592651d0a4f9ae668962 Windows Prefetch.lNk

- a9dcaf1c709f96bc125c8d1262bac4b6 desktop.ini

- d2a795af12e937eb8a89d470a96f15a5 core.dll (.NET-лоадер)

- 65237e705e842da0a891c222e57fe095 microbackdoor.dll (MicroBackdoor)

Мережеві:

- xbeta[.]online:8443

- 185[.]175.158.27

Хостові:

- %PUBLIC%\ignit.vbs

- %PUBLIC%\Favorites\desktop.ini

- %PUBLIC%\Libraries\core.dll

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Windows Prefetch.lNk

- wscript.exe //B //E:vbs C:\Users\Public\Favorites\desktop.ini

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /UC:\Users\Public\Libraries\

MicroBackdoor – публічно доступна програма-бекдор, написана за допомогою мови програмування C++ автором із ніком cr4sh (Дмитро Олексюк). Серверна частина розроблена з використанням мови Python і є вебінтерфейсом для управління ботами.

Раніше писали, що Microsoft засікла небезпечний вірус перед вторгненням Росії в Україну. Шкідливе програмне забезпечення було націлене на державні ресурси та банківську систему, проте його вдалося вчасно знешкодити.

Повідомляли також, що група хакерів ATW, пов'язана з Anonymous, зламали російський "Газпром". Вони оприлюднили базу даних з деталями, пов'язаними з вихідним кодом компанії та проєктами WellPro.