Хакеры активно атакуют украинские сайты: CERT-UA раскрыла признаки угрозы

Злоумышленники маскируют вредоносное ПО инструкцией по защите при артиллерийских обстрелах, а при запуске получают удаленный доступ к компьютеру.

Правительственная команда реагирования на чрезвычайные компьютерные происшествия Украины (CERT-UA) обнаружила вредоносный файл, с помощью которого вражеские хакеры атаковали украинские государственные онлайн-ресурсы. Подробности специалисты опубликовали на официальном сайте.

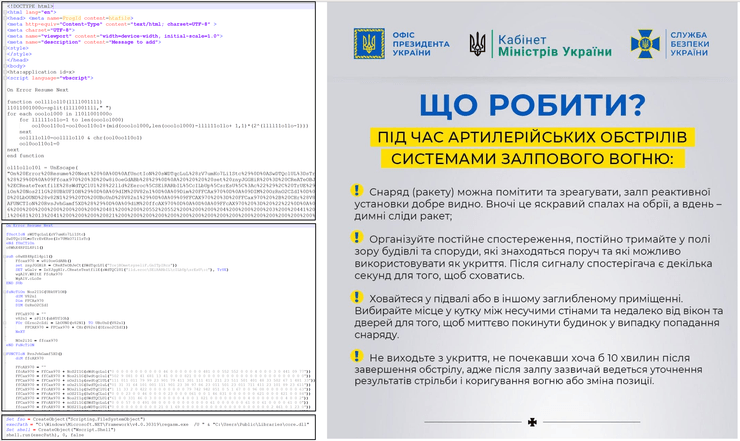

Они обнаружили файл под названием "довідка.zip" ("справка.zip"), который содержит файл контекстной справки Microsoft (Compiled HTML Help или сокращенно CHM) "dovidka.chm". В последний встроено изображение-приманка в виде инструкции о порядке действий во время артиллерийских обстрелов, а также HTA-файл (расширение для работы с HTML) с вредоносным программным кодом, написанным на языке VBScript.

Как пишет CERT-UA, при выполнении последнего на компьютере создается и запускается дропер "ignit.vbs" — программа, которая обеспечивает запуск другого вредоносного ПО, в данном случае декодирование .NET-лоадера "core.dll" и файлов "desktop.ini" (файл "core.dll" запускается с помощью regasm .exe) и "Windows Prefetch.lNk", обеспечивающий запуск ранее упомянутого "desktop.ini" с помощью wscript.exe. В конечном итоге "вирус" запускает вредоносную программу MicroBackdoor, которая предоставляет скрытый доступ к компьютеру.

"Заметим, что даты компиляции бэкдора и лоадера – 28.01.2022 и 31.01.2022, соответственно; кроме того, домен, используемый сервером управления, создан 12.01.2022. Следует добавить, что кроме стандартных команд ("id", "info", "ping", "exit", "upd", "uninst", "exec", "shell", "flist", "fget", "fput"), в этой версии бэкдора дополнительно реализована команда "screenshot", — заявляет CERT-UA.

Правительственная команда связывает распространение вредоносного ПО с группой хакеров UAC-0051, также известной как unc1151. Государственная служба специальной связи и защиты информации в Telegram-канале порекомендовала украинцам в случае обнаружения такого файла изолировать компьютеры и обратиться за консультацией к представителям CERT-UA.

Индикаторы компрометации компьютера:

Файлы:

- e34d6387d3ab063b0d926ac1fca8c4c4 довідка.zip

- 2556a9e1d5e9874171f51620e5c5e09a dovidka.chm

- bc6932a0479045b2e60896567a37a36c file.htm

- bd65d0d59f6127b28f0af8a7f2619588 ignit.vbs

- fb418bb5bd3e592651d0a4f9ae668962 Windows Prefetch.lNk

- a9dcaf1c709f96bc125c8d1262bac4b6 desktop.ini

- d2a795af12e937eb8a89d470a96f15a5 core.dll (.NET-лоадер)

- 65237e705e842da0a891c222e57fe095 microbackdoor.dll (MicroBackdoor)

Сетевые:

- xbeta[.]online:8443

- 185[.]175.158.27

Хостовые:

- %PUBLIC%\ignit.vbs

- %PUBLIC%\Favorites\desktop.ini

- %PUBLIC%\Libraries\core.dll

- %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Windows Prefetch.lNk

- wscript.exe //B //E:vbs C:\Users\Public\Favorites\desktop.ini

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U C:\Users\Public\Libraries\

MicroBackdoor – публично доступная программа-бекдор, написанная при помощи языка программирования C++ автором с ником cr4sh (Дмитрий Олексеюк). Серверная часть разработана с использованием языка Python и представляет из себя веб-интерфейс для управления ботами.

Ранее писали, что Microsoft засекла опасный вирус перед вторжением России в Украину. Вредоносное ПО было нацелено на государственные ресурсы и банковскую систему, однако его удалось вовремя обезвредить.

Сообщали также, что хакерская группа ATW, связанная с Anonymous, взломали российский "Газпром". Они обнародовали базу данных с деталями, связанными с исходным кодом компании и проектами WellPro.