Шпионаж не будет прежним: "сверхсекретную" связь для военных и политиков взломали за минуту

Стандарт TETRA, обеспечивающий радиосвязь для военных, полиции, высокопоставленных чиновников, оказался настолько уязвим, что можно запросто расшифровывать трафик.

Технология TETRA, используемая для передачи важных данных и голосовой радиосвязи по всему миру, используется вот уже 25 лет. Ее протоколы хранились в строжайшем секрете, чтобы никто не смог изучить, как она защищена и, следовательно, не смог бы взломать. Но так было до недавнего времени: группа исследователей из Нидерландов удалось обнаружить серьезные недостатки системы, в том числе предусмотренный back door в ее коде, пишет Wired.

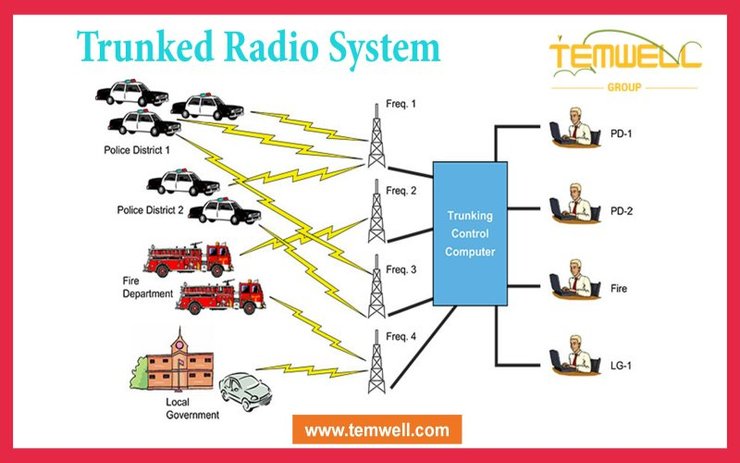

Что не так с технологией Terrestrial Trunked Radio

Три аналитика по кибербезопасности, Карло Мейер, Воутер Бокслаг и Йос Ветцельс из Midnight Blue, обнаружили 5 уязвимостей в европейском радиостандарте TETRA (Terrestrial Trunked Radio), который используется в радиостанциях Motorola, Damm, Hytera и др. с 90-х годов. Стандарт всегда был для кибербезопасников темной лошадкой, так как его алгоритмы шифрования держались в секрете. Технология, в основном, популярна в Европе, но и в США ею пользуются несколько электроэнергетических компаний, агентство пограничного контроля, нефтеперерабатывающий завод, химические заводы, крупная система общественного транспорта на восточном побережье, три международных аэропорта, тренировочная база армии США.

Об уязвимостях TETRA, которые аналитики прозвали TETRA:Burst, стало известно еще в 2021 году, но тогда исследователи решили не раскрывать эту информацию до тех пор, пока производители не "залатают дыры" в системе защиты. Однако не все проблемы можно исправить с помощью патча, и неясно, какие производители устранили проблемы, а какие — нет. Motorola — один из крупнейших поставщиков радиооборудования — не ответила на неоднократные запросы журналистов из WIRED. Исследователи говорят, что любой, кто использует радиотехнологии, должен уточнить у своего производителя, используют ли его устройства TETRA, и какие исправления доступны.

Какие риски несет взлом Terrestrial Trunked Radio

TETRA была разработана в 90-х годах Европейским институтом телекоммуникационных стандартов (ETSI). Стандарт включает четыре алгоритма шифрования — TEA1, TEA2, TEA3 и TEA4, которые могут использоваться производителями радиоустройств в различных продуктах. К примеру, TEA1 предназначен для коммерческого использования, но также предназначен для использования службами общественной безопасности и военными, (исследователи, в частности, точно уверены, что рациями с TEA1 пользуются полицейские некоторых стран). TEA2 служит только для использования в Европе полицией, службами экстренной помощи, военными и спецслужбами. TEA3 доступен для полиции и служб экстренной помощи за пределами Европы — в странах, считающихся "дружественными" по отношению к ЕС, таких как Мексика и Индия; те, кто не считался дружественным, например Иран, могут использовать только TEA1. По словам исследователей, TEA4, еще один коммерческий алгоритм, практически не используется.

Эксперты по кибербезопасности утверждают, что подавляющее большинство полицейских служб по всему миру, за исключением США, используют радиотехнологии на основе TETRA: в Бельгии и скандинавских странах, странах Восточной Европы, таких как Сербия, Молдова, Болгария и Македония, а также на Ближнем Востоке в Иране, Ираке, Ливане и Сирии. Кроме того, его используют министерства обороны Болгарии, Казахстана и Сирии, польская военная контрразведка, а также финские силы обороны, разведывательные службы Ливана и Саудовской Аравии, и данный список далеко не полный, говорится в материале.

Издание отмечает, что радиостанции, работающие на основе TETRA, очень часто закупаются для нужд работников, обслуживающих объекты критически важной инфраструктуры (например, трубопроводы, железные дороги, электросети, общественный транспорт). Если устройства взломать, то можно узнать, как работает та или иная система и вмешаться в ее функционирование, к примеру, отдав команду отключить электропитание, остановить работу газопровода или изменить маршрут поездов.

Данная радиотехнология, пишет СМИ, также используется полицией, тюремным персоналом, военными, разведывательными службами и аварийно-спасательными службами, пожарными командами, службами скорой помощи и даже Министерством обороны Нидерландов для критически важной голосовой связи и передачи данных. Уязвимость, если ее обнаружат хакеры-злоумышленники, позволит им не только расшифровать зашифрованные данные, но и самим отправить сообщения для распространения дезинформации или изменения целей и задач персонала. Так, наркокартели смогут прослушивать полицейских и быть в курсе расследования, киберпреступники, прекратив подачу электроэнергии, смогут шантажировать компании, а хакеры, работающие на разведку враждебного государства, смогут быть в курсе готовящихся военных операций.

Как удалось взломать сверхсекретную радиосвязь

Исследователи приобрели готовую радиостанцию Motorola MTM5400 и потратили четыре месяца на поиск и извлечение алгоритмов в прошивке радиостанции. Им пришлось использовать ряд уязвимостей "нулевого дня", чтобы обойти защиту Motorola, и им это удалось (в последствии они сообщили Motorola о лазейке, чтобы компания ее исправила). После реинжиниринга алгоритмов первой обнаруженной уязвимостью стал back door в TEA1.

Эксперты говорят, что все четыре алгоритма шифрования TETRA используют 80-битные ключи, которые, даже спустя более 20 лет после их выпуска, по-прежнему обеспечивают достаточную безопасность, чтобы предотвратить взлом. Но в TEA1 есть функция, которая уменьшает длину ключа всего до 32 битов — меньше половины длины ключа. Исследователи смогли взломать его менее чем за минуту, используя стандартный ноутбук и всего 4 зашифрованных текста.

Вторая крупная уязвимость, обнаруженная исследователями, находится не в одном из секретных алгоритмов, но затрагивает их все. Проблема заключается в самом стандарте и в том, как TETRA обрабатывает синхронизацию времени и генерацию ключевого потока. Когда радиостанция TETRA связывается с базовой станцией, они инициируют связь с синхронизацией по времени. Сеть транслирует время, и радио устанавливает, что оно синхронизировано. Затем станция и рация генерируют один и тот же ключевой поток, привязанный к конкретной временной метке, для шифрования связи.

"Проблема в том, что сеть передает время в пакетах, которые не аутентифицированы и не зашифрованы", — говорит Ветцельс.

В результате злоумышленник может использовать простое устройство для перехвата и сбора зашифрованного сообщения, проходящего между рацией и базовой станцией. Полученные зашифрованные данные он сможет расшифровать. Также киберпреступник будет иметь возможность отправлять ложные сообщения, используя собственную базовую станцию. К примеру, он сообщит настоящей радиостанции, что завтра в полдень нужно будет сгенерировать ключевой поток, связанный с этим временем. Получив доступ к ключевому потоку в указанное время, злоумышленник может использовать его для шифрования и отправки своих сообщений на рации. Проблема в том, что хакер должен будет находиться рядом с целевой радиостанцией — в нескольких десятках метров. Ветцель также отметил, что на создание мошеннической базовой станции придется потратить "5000 долларов или меньше".

При чем тут Эдвард Сноуден

Голландские эксперты не знают, удалось ли каким-либо хакерам обнаружить те же уязвимости и воспользоваться ими, но они нашли доказательства в утечках Эдварда Сноудена, указывающих на то, что Агентство национальной безопасности США (АНБ) и разведывательное агентство Великобритании (GCHQ) использовали TETRA в прошлом для прослушки. В одном документе обсуждается проект АНБ и Управления связи Австралии по сбору сообщений полиции Малайзии во время конференции по изменению климата на Бали в 2007 году, и упоминается, что индонезийские силы безопасности оснащены TETRA-устройствами.

Другая утечка Сноудена описывает, как GCHQ, возможно, с помощью АНБ, собирала сообщения благодаря TETRA в Аргентине в 2010 году, когда между этой страной и Великобританией возникла напряженность из-за прав на разведку нефти в глубоководном нефтяном месторождении у Фолклендских островов. В документах описывается операция по сбору сообщений от высокопоставленных военных и политиков Аргентины и указано, что сбору данных при помощи TETRA был успешным.

"Это не означает, что спецслужбы использовали обнаруженные нами уязвимости, — говорит Ветцелс. — Но это показывает… что они активно изучали работу TETRA и использовали технологию для сбора информации еще в начале 2000-х".

Ранее писали, что ФСБ получила технологию для отслеживания данных в мессенджерах — Telegram, WhatsApp и Signal. Есть информация, что их уже применяют в России и на оккупированных территориях Украины.