Операция "Pegasus": как государства взламывают смартфоны граждан и превращают их в устройства для слежки

Журналисты выяснили, что софт от израильской компании NSO Group, созданный для слежки за террористами, использовался авторитарными режимами для шпионажа за "неугодными" журналистами, активистами и правозащитниками.

Расследование, которое сегодня ведут журналисты из Guardian, и 16-ти других медиа, благодаря утечке данных установили, что около 50 тыс. активистов, правозащитников, журналистов, юристов, политиков-оппозиционеров по всему миру стали мишенью для авторитарных режимов. А виной всему хакерское программное обеспечение, созданное и проданное израильской компанией NSO Group. В частности, речь идет о софте Pegasus, который, как утверждают разработчики, должен использоваться против преступников и террористов. Однако случилось так, что под удар попали люди, которые борются против преступников и террористов.

Как работает шпионский софт Pegasus

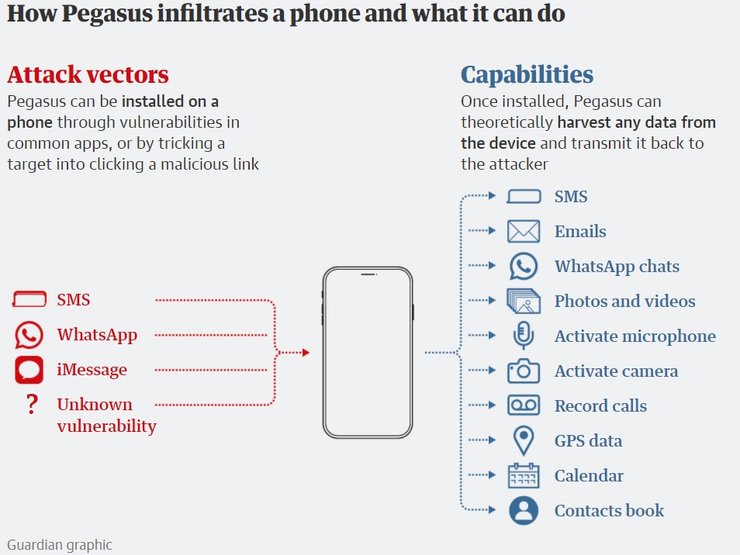

"Pegasus — это вредоносная программа, которая заражает iPhone и Android-устройства, позволяя хакерам извлекать сообщения, фотографии и электронные письма, записывать звонки и активировать микрофоны, после чего смартфон используется как подслушивающее устройство", — сообщает издание The Guardian.

По словам Клаудио Гуарнери, руководителя лаборатории безопасности Amnesty International, после того, как смартфон был заражен Pegasus, клиент NSO полностью может контролировать устройство. А именно:

- читать СМС-сообщения,

- просматривать список звонков,

- прослушивать звонки,

- смотреть фотографии,

- читать электронные письма,

- тайно активировать камеру и микрофон,

- читать содержимое мессенджеров вроде WhatsApp, Telegram и Signal.

Получив доступ к GPS и аппаратным датчикам в телефоне, клиенты NSO могут сохранить журнал прошлых перемещений человека и отслеживать его местоположение в режиме реального времени с очень высокой точностью, например, путем определения направления и скорости движения автомобиля.

Zero-day эксплойт, на основе которой работает шпионский софт, позволяет ему работать без "помощи" атакуемого абонента. Проясним. Чтобы активировать вредоносное ПО зачастую предварительно нужно перейти по ссылке, которая может быть встроена в абсолютно невинное сообщение. В случае с Pegasus этого не потребуется — программа атакует смартфон и абсолютно автономно начинает работать. При этом справиться с Pegasus не может ни один антивирус, так как защитные механизмы против него еще не разработаны, и в этом тоже "заслуга" Zero-day.

Гуарнери обнаружил, что софт действует, используя уязвимости iMessage, который устанавливается по умолчанию на всех iPhone. Благодаря этому Pegasus смог проникнуть даже в самые современные iPhone с последней версией iOS.

Кто такие NSO Group и где используется их ПО

Компания-разработчик всегда утверждала, что "не эксплуатирует системы, которые она продает проверенным госклиентам, и не имеет доступа к данным своих клиентов". В заявлениях, сделанных через своих юристов, NSO отрицает "ложные утверждения" касательно деятельности своих клиентов, но заявляет, что "продолжит расследование всех достоверных заявлений о неправомерном использовании ПО и примет соответствующие меры". Также в компании утверждают, что "цифра в 50 тыс. — это преувеличение".

NSO Group разрабатывает продукты только для военных, правоохранительных органов и спецслужб. Ее клиентами являются 40 стран, но каких именно — неизвестно. В компании уверяют в тщательности проверки клиентов, особенно моментов, касающихся защиты прав человека, прежде чем разрешить им использовать шпионские инструменты.

Деятельность разработчиков типа NSO Group регулируется Министерством обороны Израиля, а министр лично выдает индивидуальные экспортные лицензии до того, как технология шпионажа может будет продана третьей стороне.

Расследователи выяснили, что Pegasus действительно использовался по назначению, потому что в списке нашлось место для имен преступников и террористов. Однако большинство номеров принадлежат людям, которые, казалось бы, не имеют отношения к преступности. Поэтому, стоит полагать, что некоторые клиенты нарушают условия контрактов и шпионят за "неугодными" активистами и журналистами, расследующими коррупцию, и политическими оппонентами.

И тому есть доказательства. Исследование 67-ми телефонов, принадлежащих журналистам выявило следы активности Pegasus на 37-ми устройствах. Об этом говорится в отчете Amnestyʼs Security Lab.

За кем шпионят правительства при помощи софта от NSO Group

Согласно утекшим данным, попавшим в руки журналистам, при помощи софта пытались взломать 50 тыс. телефонных номеров. Расследователи полагают, что в этот список попали абоненты, которыми с 2016 года интересовались клиенты NSO. Они акцентируют, что наличие номера телефона в списке не доказывает, были ли взломаны сами устройства при помощи Pegasus, но указывает на абонентов, как на потенциальные цели для слежки. Криминалистический анализ некоторого количества смартфонов, номера которых фигурировали в списке, показал, что в более 50% из них есть следы, оставленные Pegasus.

В статье The Guardian указано, что в список "входят сотни руководителей предприятий, религиозных деятелей, ученых, представителей профсоюзов, правительственных чиновников, включая министров, президентов и премьер-министров. В списке также указано количество близких родственников правителя одной страны, что свидетельствует о том, что он, возможно, поручил своим спецслужбам изучить возможность наблюдения за своими родственниками". Также в перечне оказались имена более 180-ти журналистов, включая репортеров, редакторов и руководителей Financial Times, CNN, New York Times, France 24, Economist, Associated Press и Reuters.

Особый интерес представляет Сесилио Пинеда Бирто — мексиканский журналист, нашедший доказательства связи между наркокортелем и местными чиновниками. Вскоре после публикации материала его убили, но его смартфон так и не нашли. Теперь понятно, почему — его имя тоже есть в списке.

Кто шпионит за журналистами и оппозиционерами?

В ходе анализа утекших данных удалось выявить по крайней мере 10 правительств, которые являются клиентами NSO Group, использовавшими Pegasus не по назначению:

- Азербайджан,

- Бахрейн,

- Казахстан,

- Мексика,

- Марокко,

- Руанда,

- Саудовская Аравия,

- Венгрия,

- Индия,

- Объединенные Арабские Эмираты.

Лидером данного анти-рейтинга является Мексика. В списке фигурируют 15 тыс. номеров. Также известно, что несколько различных правительственных мексиканских агентств купили Pegasus. Марокко и ОАЭ на втором месте — они внесли по 10 тыс. номеров каждая. Руанда, Марокко, Индия и Венгрия отрицали использование Pegasus для взлома телефонов лиц, указанных в списке. Правительства Азербайджана, Бахрейна, Казахстана, Саудовской Аравии, Мексики, ОАЭ и Дубая отказались от комментариев.

Телефонные номера, которые были выбраны для предполагаемой слежки охватывают более 45-ти стран на четырех континентах. Среди них — 1000 европейских номеров.

Как же защититься от таких программ, как Pegasus? Эксперт в сфере кибербезопасности, Андрей Баранович, считает, что в данной ситуации следует поддерживать правозащитников и журналистов-расследователей, в руках которых мощное оружие — правдивая информация.

"Не смотря на обилие целей, ни разу контрразведка не защитила своих граждан и политиков от иностранных разведок. Amnesty International и пресса защищают гораздо лучше, чем спецслужбы со своими многомиллиардными бюджетами", — прокомментировал он.