Не лише DDoS: у CERT-UA розповіли, які ще атаки застосували хакери 15 лютого

Зловмисники розсилали повідомлення для психологічного впливу на українців і служби безпеки деяких банків, заявили в службі.

Урядова команда реагування на комп'ютерні надзвичайні події України CERT-UA та кіберполіція розслідували серію кібератак на українські сайти, що сталися 15 лютого. Результати аналізу представили на офіційному сайті.

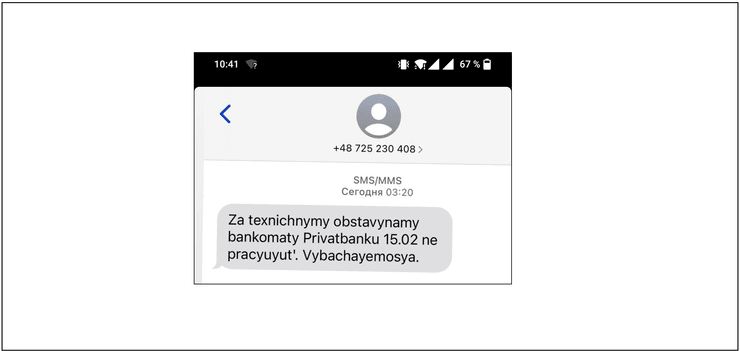

Як стверджують фахівці, хакерські атаки були спрямовані переважно на інфраструктурні елементи кіберпростору й "окремі галузі", а також мали ознаки інформаційно-психологічних операцій із метою дестабілізації ситуації в Україні. Вони виділили 5 основних методів, одним із яких стала розсилка SMS-повідомлень про фейковий збій у роботі банкоматів державних банків.

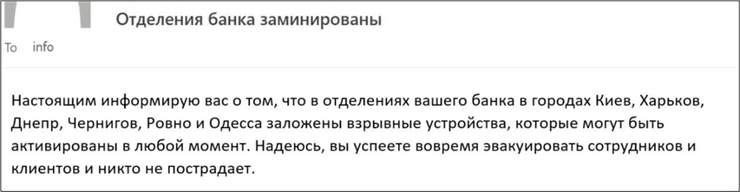

Другим методом, заявляють у CERT-UA, хакери обрали розсилку повідомлень про замінування будівель на адреси електронної пошти кількох банків. Експерти встановили, що такі листи міг надсилати мешканець Донецької області, особистість якого не розкривають.

Хакери провели серію розподілених атак на відмову в обслуговуванні (DDoS) на сайти українських урядових структур і банків. CERT-UA разом із партнерами в ході дослідження з'ясували, що в атаках були задіяні бот-мережі Mirai та Meris, в останньому випадку шкідливий інформаційний потік спрямовується через тисячі зламаних маршрутизаторів Mikrotik та інших пристроїв із фільтрацією ACL, що дозволяє приховувати їх від пошукових систем.

У команді припускають, що зловмисники надали замовнику послугу DDoS (DDoS as a Service).

"У зв'язку з тим, що кількість подібних пристроїв налічує понад 30 000, список IP-адрес поширений серед суб'єктів координації за допомогою платформи MISP", — ідеться в повідомленні.

Крім того, зловмисники завадили роботі вебресурсів із доменом gov.ua, провівши DDoS-атаку на обслуговувальні DNS-сервери. Декілька серверів доменних імен вивели з ладу та припинили можливість визначення IP-адреси, у результаті тимчасово зник доступ до багатьох сайтів державних органів.

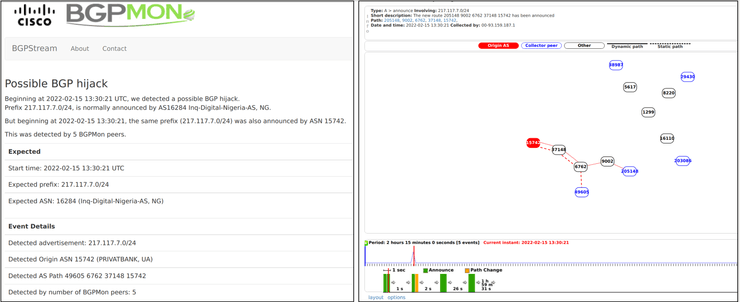

Фахівці також помітили підозрілі дії з налаштуваннями автономних систем на рівні протоколу граничного шлюзу (BGP), який відповідає за динамічну маршрутизацію. За даними сервісу Cisco Crosswork, 15 лютого понад дві години префікс 217.117.7.0/24, що фактично належить Inq-Digital-Nigeria-AS, був анонсований від імені автономної системи "ПриватБанку" через систему нігерійського оператора телекомунікацій AS37148.

CERT-UA порекомендувала урядовим органам і об'єктам критичної інфраструктури налагодити з ними зв'язок для оперативного обміну інформацією в разі майбутніх інцидентів. Вони пояснили, що при реагуванні на кіберзагрози дуже багато часу йде на те, щоб зв'язатися з жертвою, а також на передачу цифрових доказів.

15 лютого кілька українських інформаційних ресурсів зазнали DDoS-атаки. За даними Держспецзв'язку, вона торкнулася сайтів "Приватбанку", "Ощадбанку", Міноборони, МВС і ЗСУ.

У СБУ припустили, що за DDoS-атаками 15 лютого стоять іноземні спецслужби. Однак Держспецзв'язку не змогло знайти доказів, які б підтверджували маніпуляції з території Росії.

DDoS-атаку 15 лютого могли зробити навіть із України, про це розповів голова правління Інтернет-асоціації України Олександр Федієнко. Він пояснив, що для такого типу атак хакери створюють спеціальні бот-мережі.